Компания Доктор Web представила информационный бюллетень №1 о безопасности локальных сетей. Приведу эту статью.

Тема выпуска: Защита финансовых средств

Типичные представители вредоносных программ

К категории наиболее опасных можно отнести:

- для всех версий Windows: Trojan.Carberp, Trojan.PWS.Ibank, Trojan.PWS.Panda (также известен как Zeus и Zbot) и Trojan.PWS.SpySweep (также известен как SpyEye);

- для ОС Android: .Android.SpyEye.

Пути и методы проникновения

В большинстве случаев заражение происходит автоматически при просмотре инфицированных веб-сайтов (Trojan.Carberp). При этом членами криминальных группировок взламываются сайты, наиболее часто посещаемые финансовыми работниками и руководителями компаний в силу должностных обязанностей, — финансовые, информационные, публикующие тексты законов и распоряжений. Кроме этого, распространение вредоносных программ происходит:

Причина актуальности угрозы

В 2011 году 40% атак увенчались успехом, при этом средняя сумма хищения составляла 450 тыс. руб.

- с использованием набора эксплойтов Black Hole Exploit Kit — коллекции уязвимостей, эксплуатирующих ошибки и недокументированные возможности современного ПО, в частности, браузеров и операционных систем (Trojan.Carberp);

- путем использования ботнетов и иных криминальных группировок, предоставляющих возможность внедрения программ на зараженные компьютеры.

- Вредоносные программы перед выпуском тестируются на актуальных антивирусах — и некоторое время после релиза не обнаруживаются ими. В то же время для перевода денег криминальной структурой, имеющей четкую организацию, требуется от одной до трех минут.

- Огромное количество новейших вирусов появляется ежедневно. По данным updates.drweb.com, каждый день выходит несколько десятков экземпляров только Trojan.Carberp. Системы защиты вредоносных программ постоянно совершенствуются.

- Для организации защиты от актуальных угроз, не блокируемых эвристическими механизмами антивирусов, необходимо ограничение прав доступа к различным ресурсам и соблюдение правил работы с конфиденциальной информацией.

-

Цель проникновения

- похищение сертификатов систем защищенного документооборота и паролей от программ — в первую очередь систем дистанционного банковского обслуживания и торговых платформ (Trojan.Carberp, Trojan.PWS.Panda);

- перевод денежных средств компании через системы ДБО;

- похищение конфиденциальной информации (Trojan.PWS.SpySweep, Android.SpyEye.1);

- включение зараженных машин в управляемые ботнеты, координируемые из одного (или нескольких) командных центров (Trojan.Carberp);

- запуск и удаление различных программ на инфицированном компьютере (Trojan.Carberp, Trojan.PWS.SpySweep, Trojan.PWS.Panda);

- установка сеанса «Удаленного рабочего стола» и выполнение команд злоумышленников (Trojan.Carberp, Trojan.PWS.Panda, Trojan.PWS.SpySweep);

- удаление на зараженном ПК операционной системы (Trojan.Carberp);

- включение и выключение зараженного компьютера в заданное время (Trojan.PWS.Panda).

Методы перехвата информации

- запись нажатий пользователем клавиш (Trojan.Carberp);

- перехват информации, вводимой пользователем в браузере (в том числе во время работы с банком) (Trojan.PWS.Panda);

- подмена страниц банковских сайтов — в просматриваемую пользователем веб-страницу осуществляется инъекция постороннего содержимого, которое может включать различный текст или веб-формы. Таким образом, ничего не подозревающая жертва загружает в браузере настольного компьютера или ноутбука веб-страницу банка, в котором у нее открыт счет, и обнаруживает сообщение о том, что банком введены в действие новые меры безопасности, без соблюдения которых пользователь не сможет получить доступ к системе «Банк-Клиент», а также предложение загрузить на мобильный телефон специальное приложение, содержащее троянскую программу (Android.SpyEye.1);

- анализатор трафика и вклинивание в интернет-трафик в поисках учетных данных и передаваемых значений экранных форм (Trojan.Carberp);

- встраивание в процессы программ системы «Банк-Клиент» (Trojan.Carberp — на данный момент существуют версии программы под большинство систем дистанционного банковского обслуживания);

- создание скриншотов в моменты ввода важной информации (в том числе через виртуальную клавиатуру);

- перехват функций, которые могут участвовать в передаче данных;

- перехват сообщений СМС (Android.SpyEye.1).

Методы маскировки от средств контроля и наблюдения

- внедрение в другие работающие приложения — без использования собственного процесса (Trojan.Carberp, Trojan.PWS.SpySweep);

- шифрование вирусными упаковщиками (Trojan.Carberp);

- деактивация используемых антивирусов (Trojan.Carberp);

- уничтожение «конкурирующих» вредоносных программ (Trojan.Carberp);

- подмена цифровых сертификатов, файлов cookies (Trojan.PWS.Panda);

- подмена домашней страницы в браузерах (Trojan.PWS.Panda);

- блокировка доступа к различным ресурсам сети Интернет, в том числе серверам обновлений систем безопасности (Trojan.PWS.Panda).

Обязательные средства защиты

Кроме установки и настройки программных средств защиты, рекомендуется:Средство защиты Необходимость применения Система ограничения доступа Позволяет ограничить количество посещаемых ресурсов до необходимого минимума, что минимизирует риск заражения с сайтов, содержащих вредоносные объекты Система проверки интернет-трафика Позволяет исключить использование уязвимостей клиентского ПО за счет проверки трафика до его поступления в приложения Система поверки интернет-ссылок Позволяет исключить возможность перехода на зараженные и мошеннические ресурсы Антивирусный монитор Позволяет исключить заражение с помощью вредоносных объектов, проникших на машину пользователя без проверки — в том числе в запароленных архивах или с помощью специальных протоколов передачи данных Антивирусный сканер Периодическая проверка дает возможность обнаружения ранее неизвестных вирусов, находящихся в неактивированном виде Персональный файервол Исключение возможности проникновения через открытые порты - ограничить права пользователей и запретить для них вход в систему под учетной записью администратора сети или локального компьютера;

- разрешить выход в Интернет только с отдельных компьютеров сети, не содержащих конфиденциальной информации;

- использовать операционные системы, для которых создано меньшее количество вредоносных программ;

- своевременно устанавливать все обновления системы безопасности и использовать стойкие пароли.

Рекомендуемые средства защиты

Средство защиты Необходимость применения Система централизованного управления - Позволяет исключить возможность отключения пользователями систем защиты.

- Позволяет устанавливать единые для всей компании или групп пользователей правила информационной безопасности.

- Позволяет в случае возникновения той или иной угрозы мгновенно менять настройки системы безопасности.

Система сбора и анализа статистики Дает возможность контролировать уровень защищенности компании в режиме реального времени, определять источники заражения. Система сбора информации для служб технической поддержки Позволяет минимизировать время решения тех или иных проблем. Скомпрометированные средства защиты

Средство защиты Методы обхода системы защиты Виртуальная клавиатура Снятие скриншотов во время ввода информации Отключение входящих соединений на время работы системы ДБО Использование уязвимостей для проникновения в целевую систему Использование программ, работающих в защищенном окружении (в том числе Java) Подмена программных компонентов Использование внешних средств, гарантирующих соответствие вводимой и отправляемой информации Подмена программных компонентов, установленных на компьютере, к которому подсоединен внешний модуль Использование загружаемой операционной системы (LiveCD) Внедрение вредоносных программ на уровне BIOS (буткиты) Пример настройки средств защиты

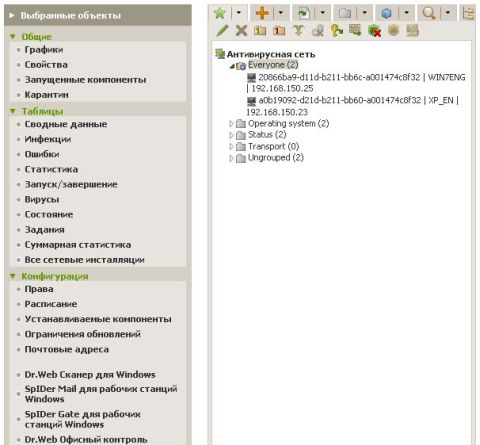

В качестве примера рассмотрим настройку системы ограничения доступа для операционной системы Windows. Внимание! Защищена должна быть любая операционная система, с которой переводятся денежные средства или хранится конфиденциальная информация — в том числе операционные системы Windows, Linux, Android.Защита системы ограничения доступа с помощью централизованной системы управления

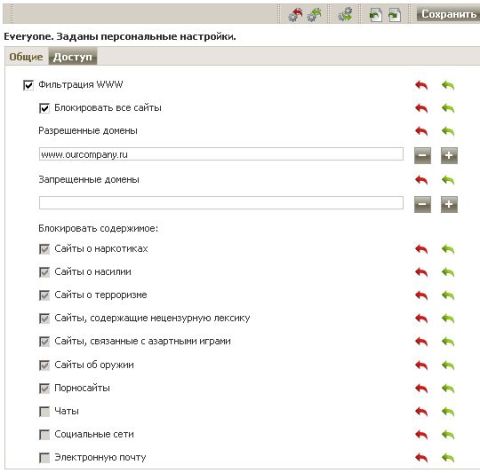

Для настройки параметров доступа необходимо в окне системы управления выбрать предустановленную группу Everyone или (в случае необходимости задания индивидуальных правил безопасности) любую иную группу или отдельную станцию, а затем выбрать пункт Офисный контроль.На странице Офисный контроль необходимо, выбрав закладку Доступ, отметить Фильтрация WWW, определить режим блокировки Блокировать все сайты и задать список разрешенных сайтов.

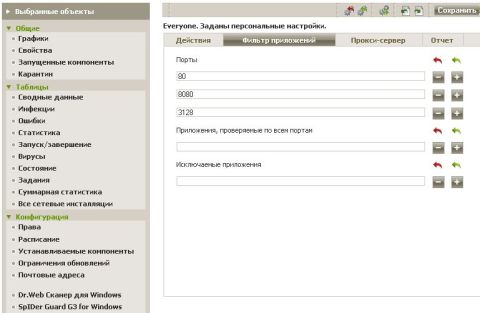

- Для сохранения настроек необходимо нажать кнопку Сохранить. После этого рекомендуется с помощью настроек модулей SpIDer Gate для рабочих станций Windows (закладка Фильтр приложений) и Firewall определить список приложений, которым запрещен выход в Интернет.

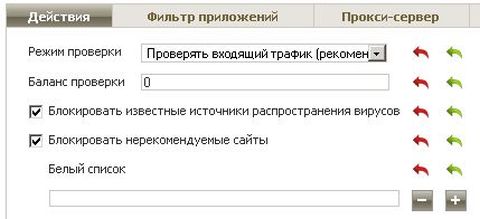

- В соседней закладке Действия необходимо проверить наличие отметок у пунктов Блокировать известные источники распространения вирусов и Блокировать нерекомендуемые сайты.

- Для сохранения настроек необходимо нажать кнопку Сохранить.

Защита системы ограничения доступа на уровне отдельной рабочей станции

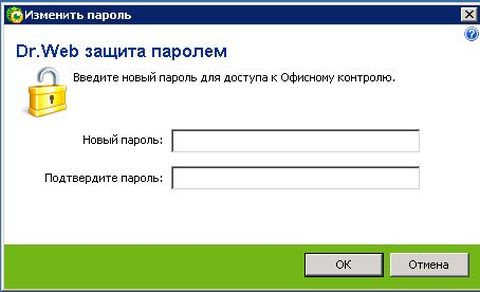

Щелкните правой кнопкой мыши значок

в системном трее. Выберите пункт Настройки Офисного контроля. Если вы настраиваете права доступа впервые, то вам будет предложено задать пароль и логин доступа. По умолчанию пароль отсутствует. Не рекомендуется не использовать пароли, а также использовать простые, легко поддающиеся взлому пароли — это сводит на нет все усилия по обеспечению безопасности.

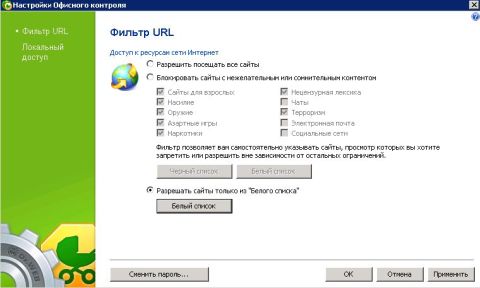

Задав пароль, нажмите на кнопку ОК. Если вы хотите запретить доступ ко всем сайтам, кроме избранных, то на закладке Фильтр URL выберите Разрешать сайты только из «Белого списка», нажмите кнопку Белый список и введите имена разрешенных ресурсов сети Интернет. После формирования полного списка разрешенных ресурсов нажмите кнопку Применить или OК.

Russian (Russia)

Russian (Russia)  English (United Kingdom)

English (United Kingdom)